نام وب سایت ها با دامنه های ZIP و MOV از نام فایل ها قابل تشخیص نیستند. این موضوع چگونه بر سیستم های فناوری اطلاعات تاثیر خواهد گذاشت و عوامل تهدید چه خواهند کرد؟

ما به نام های وب سایت هایی که به .com ، .org ، .net و غیره ختم می شوند عادت کرده ایم. در سال های اخیر، پسوندهای جدیدی مانند .aero ، .club و غیره دیده شده اند. این ها به عنوان دامنه های سطح بالا (TLD) شناخته می شوند و هر چند وقت یکبار به لیست طولانی دامنه ها اضافه می شوند. گوگل در ماه مه اعلام کرد که هشت دامنه دیگر در دسترس است که دو مورد آن ها از پسوندهای محبوب فایل قابل تشخیص نیستند: zip. و mov. این اقدام با انتقاد کارشناسان فناوری و امنیت اطلاعات مواجه شده است، زیرا تا حد زیادی سردرگمی، اختلال در مدیریت لینک و الگوهای جدید فیشینگ را تضمین می کند.

چگونه zip. و zip. را با هم اشتباه نگیریم؟فایل های ZIP و MOV چندین دهه است که وجود دارند: zip. یک فرمت استاندارد بایگانی است و mov. یکی از محبوب ترین کانتینرهای ویدیویی است. گوگل دامنه های جدید MOV و ZIP را به سمت متخصصان فناوری هدف قرار داده است، اما در واقع هر دو برای هر شخصی با هر هدفی قابل دسترس هستند.

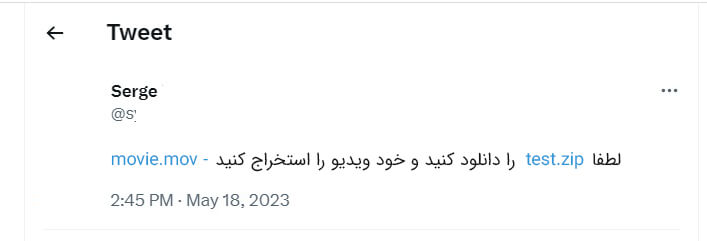

اکنون فقط زمینه می تواند به شما کمک کند تا بفهمید ZIP یا MOV یک وب سایت است یا یک فایل. مثلا زمانی که update.zip را می بینید. با این حال، زمینه چیزی است که انسان می تواند درک کند نه کامپیوتر. بنابراین مرجعی مانند آن می تواند در انواع برنامه ها مانند توییتر مشکلاتی ایجاد کند:

این توییت به وضوح به فایل ها اشاره دارد، اما توییتر نام فایل ها را به لینک های وب تبدیل می کند. اگر شخصی دامنه های test.zip و movie.mov را ثبت کند، کسانی که روی لینک های فایل کلیک می کنند ممکن است قربانی نوع خاصی از فیشینگ شوند.

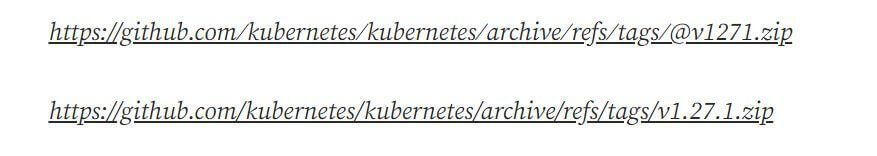

محقق امنیتی mr.d0x راه دیگری برای سوء استفاده از دامنه zip. برای فیشینگ پیدا کرد. تکنیکی که او توضیح داد، با نام "آرشیو کننده فایل در مرورگر (file-archiver-in-the-browser)"، شامل استفاده از سایت هایی است که از رابط ابزار بایگانی تقلید می کنند. کاربر با این باور که در حال باز کردن یک فایل zip. است، در واقع به سایتی با همین نام هدایت می شود و به جای لیست فایل، URL هایی را می بیند که می توانند به هر جایی منتهی شوند. برای مثال، آن ها می توانند لینکی را برای دانلود یک بدافزار اجرایی مخفی کنند یا منجر به درخواست اعتبارنامه های کاری برای دسترسی به برخی از اسناد شوند. این سند همچنین مکانیزم تحویل جالبی را با استفاده از Windows File Explorer توصیف می کند. اگر مهاجم بتواند قربانی را متقاعد کند که به دنبال یک فایل zip. ناموجود بگردد، File Explorer به طور خودکار سایتی را در دامنه ای به همین نام باز می کند.

با برخی از سایت های فیشینگ zip. که از تم بهروزرسانی ویندوز سوء استفاده می کنند، تهدید فیشینگ در حال حاضر واقعی است.

این اولین باری نیست که شاهد سردرگمی مشابهی با این موضوع هستیم. یکی از دامنه های اصلی، com.، همچنین یک پسوند قانونی برای فایل های اجرایی است که به طور فعال در MS-DOS (و نسخه های قدیمی تر ویندوز) استفاده می شود. همینطور پسوند sh. که در اسکریپت های یونیکس مورد استفاده قرار می گیرد با دامنه مناطق خارج از بریتانیا (سنت هلن، اسنشن و تریستان دا کونا) یکسان است. با این حال، ZIP و MOV که در بین مخاطبان نه چندان فنی محبوب هستند، پتانسیل ایجاد مشکل برای کاربران و مدیران سیستم را دارند. حتی اگر برای لحظه ای فیشینگ را فراموش کنید، موقعیت هایی مانند آنچه در توییت بالا توضیح داده شد ممکن است در ده ها برنامه که به طور خودکار متن را پردازش می کنند و لینک ها را برجسته می کنند، رخ دهد. بنابراین، در هر لحظه، هر متنی که حاوی نام فایل باشد، می تواند به متنی تبدیل شود که حاوی یک لینک به یک وب سایت خارجی است. این موضوع اگر فیشینگ هم نباشد حداقل می تواند باعث ناراحتی و سردرگمی شود. به Financialstatement.zip مراجعه کنید تا خودتان ببینید.

نکاتی برای کاربرانظهور دامنه های ZIP و MOV منجر به تغییر شدید در اکوسیستم فیشینگ و کلاهبرداری آنلاین نمی شود، فقط یک سلاح دیگر به هکرها اضافه می کند. بنابراین، نکات ضد فیشینگ بدون تغییر باقی می مانند:

- قبل از کلیک کردن، لینک ها را از نزدیک بررسی کنید.

- مراقب فایل های پیوست و URL ها در ایمیل های ناخواسته باشید.

- روی لینک های مشکوک کلیک نکنید.

- مطمئن شوید که از امنیت مناسب در تمام دستگاه های خود، حتی گوشی های هوشمند و مک ها استفاده می کنید.

ما به شما آنتی ویروس های Kaspersky Total Security ،Kaspersky Internet Security و ESET Multi-Device Security را پیشنهاد می دهیم. تمامی این محصولات به صورت مولتی دیوایس ارائه شده اند، با خرید لایسنس هر یک از این آنتی ویروس ها می توانید از تمامی دستگاه های خود با سیستم عامل ویندوز، مک و اندروید محافظت نمایید.

شما می توانید برای خرید آنتی ویروس ایست مولتی دیوایس سکیوریتی به فروشگاه آنلاین نود32 و برای خرید آنتی ویروس های کسپرسکی به فروشگاه آنلاین کسپرسکی مراجعه نمایید.

نکاتی برای مدیران

برخی از کاربران احتمالا توصیه های بالا را نادیده می گیرند، بنابراین، بسته به نحوه عملکرد سازمان شما، ممکن است لازم باشد قوانین امنیتی جداگانه ای برای نام های دامنه zip. و mov. تنظیم کنید. اقدامات احتمالی شامل اسکن دقیق تر لینک ها یا حتی مسدود کردن بازدید کاربران از وب سایت هایی با این دامنه ها در کامپیوترهای شرکتی است. این موضوع بی سابقه نیست: دامنه bit. به طور گسترده ای مسدود شد و به تدریج به دلیل سیل لینک های های مخرب در سال های 2018-2019 از بین رفت.

ظهور دامنه های ZIP و MOV یک موقعیت عالی برای آموزش امنیت اطلاعات به کارکنان با "تمرکز بر تشخیص فیشینگ" است!

توصیه میکنیم مدیران فناوری اطلاعات سیستم های تجاری کلیدی را که لینک ها را پردازش می کنند، آزمایش کنند تا ببینند چگونه وب سایت های zip. و mov. را مدیریت می کنند، و آیا استفاده از فایل های ZIP با اثرات نامطلوب همراه است یا خیر. سیستم های ایمیل، برنامه های پیام رسان فوری شرکتی و سرویس های اشتراک گذاری فایل کارکنان به ویژه باید با دقت نظارت شوند، زیرا جایی هستند که احتمال سردرگمی در آن ها بیشتر است. ویژگی های نامطلوب، مانند ایجاد خودکار لینک ها بر اساس الگوهای نامی خاص، می توانند برای ZIP و MOV یا در سراسر صفحه غیرفعال شوند.