سیستم های قدیمی همچنان در سامانه های تعبیه شده (Embedded system)، تجهیزات پزشکی و ابزارهای دقیق کار می کنند. چگونه می توان خطرات امنیتی مربوطه را کاهش داد؟

اصل محبوب «اگر خراب نیست، آن را تعمیر نکن» از سال های دور در دنیای محاسبات حاکم بوده است. گسترش حملات سایبری - از جمله به سازمان های علمی و پزشکی – سرویس های فناوری اطلاعات (IT) و امنیت اطلاعات (Infosec) را با یک معضل واقعی روبرو می کند. برای محافظت از سخت افزار حیاتی در برابر حملات، نرم افزار آن باید بهروزرسانی شود. به هر حال، نرم افزار قدیمی به معنای آسیب پذیری هایی است که به راحتی قابل بهره برداری هستند. رمزگذاری ساده یا عدم رمزگذاری و کنترل دسترسی ابتدایی رویای هر مجرم سایبری است. اما بهروزرسانی اغلب شامل هزینه های عمده ای می شود، به علاوه خطر تخریب فرآیندهای تجاری را نیز به همراه دارد. آیا واقعا اینقدر پیچیده است، و در هر صورت، چگونه می توان این مسئله را حل کرد؟

خطرات بهروزرسانیبسیاری از سیستم ها برای سال ها گاهی ده ها سال بدون مشکل کار می کنند. آن ها بهروزرسانی نمی شوند زیرا صاحبان مشاغل نگران این هستند که بهروزرسانیها ممکن است سیستم را به طور غیرقابل جبرانی مختل کند. چنین ترس هایی بی اساس نیستند. افرادی که سیستم ها را نصب و راه اندازی کرده اند ممکن است بازنشسته شده باشند، مستندات از بین رفته باشند یا هرگز از ابتدا وجود نداشته باشند. گاهی اوقات این خود را به شکل های افراطی نشان می دهد؛ به عنوان مثال، سرویس درآمد داخلی ایالات متحده هنوز از کامپیوترها و برنامه های دهه 1970 به زبان تقریبا مرده کوبول (COBOL) استفاده می کند. شاید تامین کننده سخت افزار، فروخته یا تصاحب شده باشد، کسب و کار را تعطیل کرده یا ورشکسته شده باشد. این هم چیز غیرمعمولی نیست: امسال غول ATM دیبولد نیکسدورف اعلام ورشکستگی کرد.

در همه این موارد، در صورت خراب شدن بهروزرسانی، هیچ پشتیبانی فنی برای تماس وجود ندارد.

علاوه بر این، سخت افزار به صورت طولانی مدت با سایر سیستم های شرکت ارتباط برقرار می کند و این اتصالات می توانند مبهم یا ضعیف مستند شوند. در نتیجه، خاموش شدن سیستم می تواند باعث خرابی یا نقص در سایر سیستم ها شود که پیش بینی و جلوگیری از آن دشوار است. بهبودی پس از چنین حادثه ای ممکن است روزها یا هفته ها طول بکشد و هزینه از کار افتادن آن می تواند بسیار زیاد باشد.

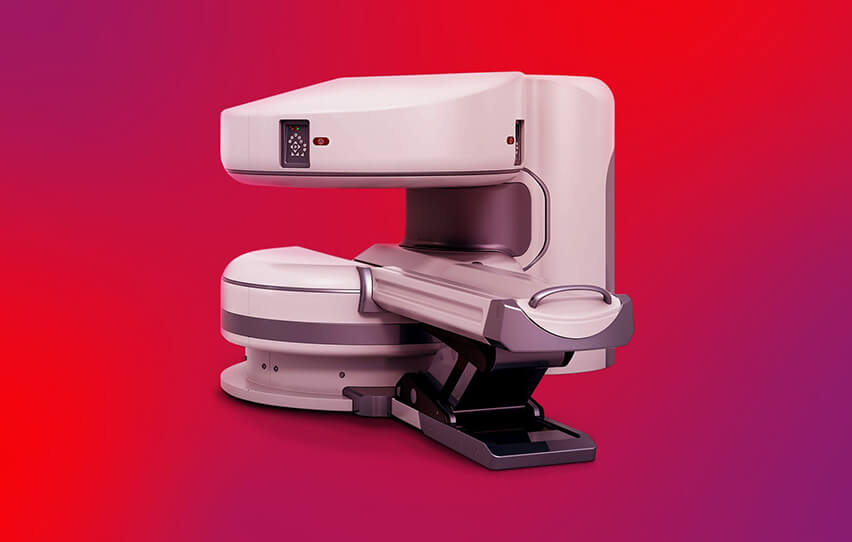

هزینه های محدود کننده ارتقاحتی اگر سیستم خیلی پیوسته نباشد و به خوبی مستند شده باشد، بهروزرسانی هنوز هم می تواند به دلیل هزینه های بیش از حد، مورد بحث قرار بگیرد. به عنوان مثال، نیاز به از کار انداختن یک سیستم عامل قدیمی در یک دستگاه MRI ممکن است نیاز به خرید یک دستگاه جدید داشته باشد. هزینه به خودی خود بسیار زیاد است. اما مشکل به برچسب قیمت اسکنر محدود نمی شود. نصب آن به جرثقیل نیاز دارد و شاید قسمتی از دیوار جدا شود و دیوارهای اتاق باید با قفس فارادی محافظت شوند. بنابراین، این دیگر یک ارتقا IT نیست، بلکه یک پروژه ساختمانی بزرگ است. اگر سیستم عمیقا با تجهیزات قدیمی و نرم افزارهای منسوخ شده درهم آمیخته باشد، جایگزینی سخت افزار نیاز به کدگذاری مجدد یا خرید نرم افزار جدید دارد که می تواند پروژه طولانی و پرهزینه دیگری باشد.

اقدامات جبران کنندههمانطور که اتومبیل های قدیمی گران قیمت در یک گاراژ و نقاشی های ارزشمند در یک کانتینر مخصوص کنترل شده با جو نگهداری می شوند، همچین سیستم هایی که نه قابل تعویض هستند و نه به طور کامل ارتقا می یابند نیاز به یک رویکرد خاص برای نگهداری دارند. برای کاهش سطح حمله هر اقدام ممکنی باید انجام شود. در زیر فهرست کوتاهی از اقدامات جبرانی ممکن برای محافظت از سیستم های قدیمی IT آورده شده است:

بخش بندی شبکه. جداسازی تجهیزات قدیمی آسیب پذیر به یک بخش جداگانه شبکه به کاهش خطر حملات سایبری کمک می کند. شما باید برای درجه بالایی از ایزوله سازی تلاش کنید (حتی جدایی فیزیکی شبکه و تجهیزات سوئیچینگ). اگر این واقع بینانه نیست، حتما به طور منظم بررسی کنید که فایروال ها و روترها برای حفظ ایزوله مناسب از شبکه "عادی" پیکربندی شده اند. همچنین مهم است که نقض مقررات توسط کارمندان را ردیابی کنید (مانند دسترسی به هر دو شبکه ایزوله و مشترک از طریق رابط های شبکه مختلف از یک کامپیوتر).

رمزگذاری. برای سیستم هایی که با استفاده از پروتکل های قدیمی با کامپیوترهای دیگر تبادل اطلاعات می کنند، توصیه می شود تونل های VPN را بر اساس آخرین الگوریتم های رمزگذاری و احراز هویت ایجاد کنید. تبادل داده در خارج از تونل باید مسدود شود.

ارتقا. حتی اگر ارتقا به یک سیستم مدرن خارج از بحث باشد، این بدان معنا نیست که شما نمی توانید هیچ بهروزرسانی را نصب کنید. ارتقای گام به گام به آخرین نسخه های موجود از نرم افزار اصلی و بهروزرسانیهای منظم دیتابیس برای سیستم های حفاظتی نصب شده، به کنار گذاشتن آن سیستم قدیمی ترجیح داده می شود.

بخش بندی فرآیندها. اگر یک فرآیند تجاری در یک سیستم قدیمی اجازه بخش بندی شدن را می دهد، ایده خوبی است که فقط بخش هایی از آن فرآیند را که نمی توان به تجهیزات جدیدتر منتقل کرد، روی آن بگذارید. انتقال حتی بخشی از حجم کار به یک پلتفرم مدرن قابل ارتقا، محافظت از آنچه باقی مانده است را آسان تر می کند. به عنوان مثال، تصاویر MRI را نمی توان خارج از اسکنر گرفت، اما می توان آن ها را در سرور کلینیک آپلود و در کامپیوترهای جدیدتر مشاهده و تجزیه و تحلیل کرد.

لیست برنامه ها. نکته قبلی دامنه کار انجام شده روی تجهیزات قدیمی را به حداقل می رساند. برنامه ها و فرآیندهایی که بخشی از چنین مشاغلی هستند را می توان به لیست مجاز (Allowlist) و موارد دیگر را به لیست رد کردن (Denylist) اضافه کرد. این به طور قابل توجهی خطر اجرای بدافزار یا نرم افزار شخص ثالثی را که بر ثبات سیستم تاثیر می گذارد، کاهش می دهد. چنین سناریویی را می توان به صورت پیش فرض با استفاده از راهکارهای امنیتی تخصصی، که قادر به کار بر روی سیستم هایی با منابع محدود هستند، اجرا کرد.

مجازی سازی. در مواردی که نرم افزارهای قدیمی روی سخت افزار قدیمی اجرا می شوند، استفاده از ماشین مجازی ممکن است دو مشکل را حل کند: امکان ارتقای سخت افزار و اجرای تعدادی از اقدامات جبرانی (مانند کنترل دسترسی مدرن و رمزگذاری) در سیستم مجازی سازی و سیستم میزبان را فراهم می کند. این نکته می تواند حتی برای برخی از سیستم های پردازش اطلاعات بسیار قدیمی نیز به خوبی کار کند.

به حداقل رساندن دسترسی و امتیازات. دسترسی به تجهیزات قدیمی (به طور خاص، به سخت افزار کامپیوتری آن) باید به حداقل کارمندان با امتیازات بسیار محدود داده شود. اگر معماری سیستم اجازه پیکربندی مورد نیاز حقوق و کاربران را نمی دهد، می توانید این محدودیت ها را در مرحله دسترسی قبلی (در حین ورود به VPN یا ماشین مجازی و غیره) پیاده سازی و دسترسی را از طریق اقدامات مدیریتی محدود کنید (قفل ها و امنیت).

البته این امر مستلزم ارزیابی کاربرد هر یک از اقدامات و خطرات مربوط به عملکرد بدون اشکال و ایمن فناوری در حال اجراست.

آینده نگریانجام اقدامات جبران کننده برای تجهیزات قدیمی به هیچ وجه فقط وظیفه بخش امنیت اطلاعات نیست. کارشناسان امنیت اطلاعات باید لیست کاملی از تجهیزات منسوخ شده در یک شرکت داشته باشند و زمان جایگزینی آن را به دلایل تجاری پیگیری کنند. این زمان خوبی برای ارتقا مطابق با آخرین الزامات امنیتی است.

مهم تر از آن، باید اطمینان حاصل کنید که سیستم هایی که امروز راه اندازی می شوند (که روزی خود منسوخ می شوند) همان مشکلات را به ارث نمی برند. برای این کار، هنگام خرید سخت افزار و نرم افزار، باید تمام الزامات امنیت اطلاعات در نظر گرفته شود: به روز رسانی منظم و آسان اجزای نرم افزار؛ مستند سازی باگ ها و آسیب پذیری ها؛ و در حالت ایده آل، فلسفه امنیت از طریق طراحی1.

برای نرم افزارهای توسعه یافته داخلی یا فورک های منبع باز2 (که در بین شرکت ها محبوب تر می شوند)، تعیین الزامات سختگیرانه برای مستند سازی کد بسیار مهم است.

1- امنیت از طریق طراحی، رویکردی به توسعه نرم افزار و سخت افزار است که می خواهد سیستم ها را تا حد امکان عاری از آسیب پذیری و غیرقابل نفوذ در برابر حملات و رعایت بهترین شیوه های برنامه نویسی کند.

2- در مهندسی نرم افزار، فورک (Fork) نسخه ای از یک پروژه منبع باز است؛ توسعه دهندگان یک کپی از سورس کد یک بسته نرم افرازی می گیرند و به صورت مستقل و مجزا آن را توسعه می دهند و تغییرات مورد نظر خود را اعمال می کنند.