بدافزار اسپارک کت (SparkCat) در اپ استور و گوگل پلی: سرقت اطلاعات از طریق تصاویر کاربران

ما اپلیکیشن هایی را در فروشگاه های رسمی اپل و گوگل شناسایی کرده ایم که با تحلیل تصاویر، داده های کیف پول رمزارز کاربران را سرقت می کنند.

شرکت ایده ارتباط تراشه (نماینده رسمی محصولات کسپرسکی در ایران): گالری تلفن همراه شما ممکن است حاوی عکس ها و اسکرین شات هایی از اطلاعات مهمی باشد که به دلایل امنیتی یا راحتی، آن ها را نگه داری می کنید؛ مانند اسناد، قراردادهای بانکی یا 1عبارات بازیابی کیف پول رمزارز. تمام این داده ها می توانند توسط اپلیکیشن های مخرب، مانند بدافزار سرقت اطلاعات اسپارک کت (SparkCat) که اخیرا شناسایی کرده ایم، به سرقت بروند. این بدافزار در حال حاضر برای سرقت اطلاعات کیف پول های رمزارز پیکربندی شده است، اما به راحتی می تواند برای سرقت سایر اطلاعات ارزشمند نیز مورد استفاده قرار گیرد.

بدترین بخش ماجرا این است که این بدافزار توانسته وارد فروشگاه های رسمی اپلیکیشن شود؛ به طوری که تنها در گوگل پلی (Google Play)، اپلیکیشن های آلوده نزدیک به ۲۵۰ هزار بار دانلود شده اند. هرچند پیش از این نیز اپلیکیشن های مخرب در گوگل پلی شناسایی شده بودند، اما این نخستین بار است که یک تروجان سرقت اطلاعات (Stealer Trojan) در فروشگاه اپ استور (App Store) شناسایی می شود. این تهدید چگونه عمل می کند و شما چگونه می توانید از خودتان محافظت کنید؟

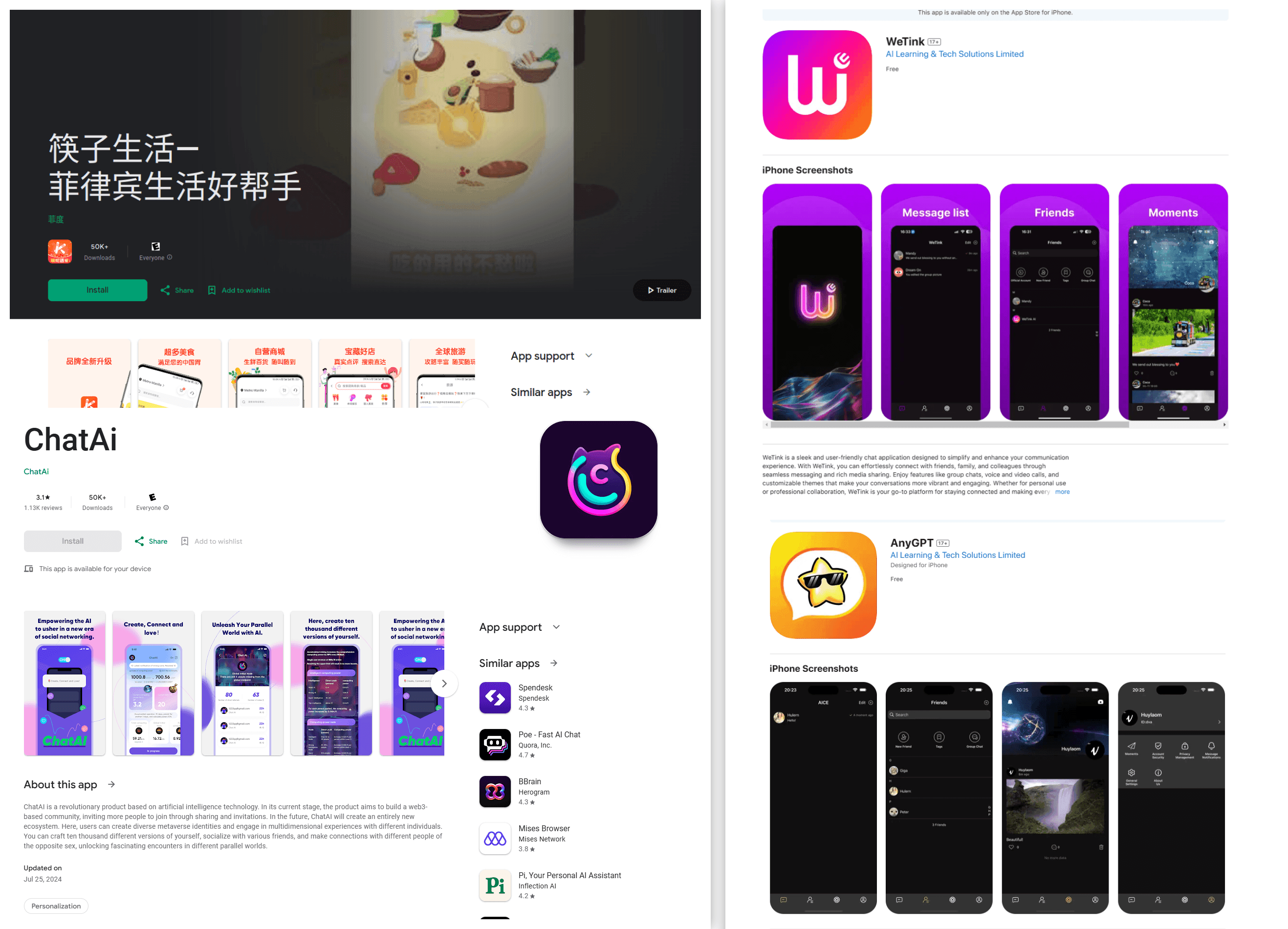

افزونه های مخرب در اپلیکیشن های معتبراپلیکیشن هایی که حاوی کدهای مخرب اسپارک کت (SparkCat) هستند، به دو دسته تقسیم می شوند. برخی از آن ها، پیام رسان های مشابهی هستند که همگی توسط یک توسعه دهنده ساخته شده اند و ادعا می کنند از هوش مصنوعی بهره می برند. این اپ ها به وضوح برای فریب کاربران طراحی شده اند. اما گروهی دیگر، اپلیکیشن های معتبر هستند؛ از جمله خدمات سفارش غذا، خبرخوان ها و ابزارهای مرتبط با کیف پول های رمزارز. هنوز مشخص نیست عملکرد تروجانی چگونه وارد این اپلیکیشن ها شده است. این احتمال وجود دارد که بدافزار از طریق حمله به زنجیره تامین وارد شده باشد؛ به این معنا که یکی از اجزای نرم افزاری خارجی مورد استفاده در این برنامه ها آلوده بوده است. همچنین ممکن است خود توسعه دهندگان عمدا تروجان را در اپلیکیشن هایشان قرار داده باشند.

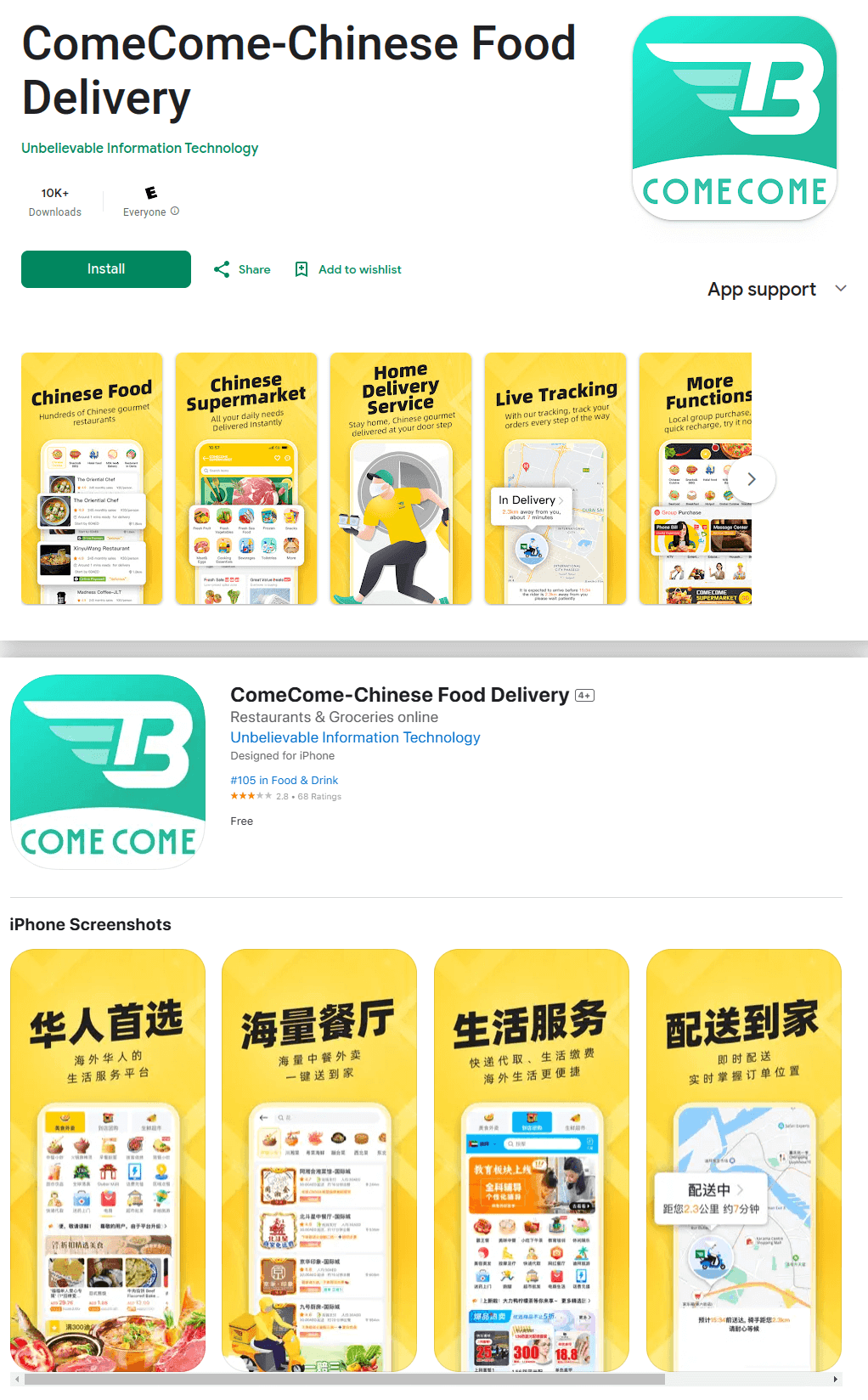

اولین اپلیکیشنی که در آن تروجان SparkCat را شناسایی کردیم، یک سرویس تحویل غذا به نام ComeCome بود که در امارات متحده عربی و اندونزی قابل دسترس است. این اپ آلوده در هر دو فروشگاه گوگل پلی و اپ استور پیدا شد.

اپلیکیشن های آلوده معمولا درخواست دسترسی به گالری می کنند. در بسیاری از موارد، این درخواست کاملا طبیعی به نظر می رسد. مثلا اپلیکیشن تحویل غذا ComeCome بلافاصله پس از باز کردن چت پشتیبانی مشتری، درخواست دسترسی به آن را مطرح می کند که منطقی به نظر می رسد. اپلیکیشن های دیگر هم هنگام راه اندازی، درخواست دسترسی به گالری را می دهند که هنوز بی خطر به نظر می آید. در نهایت، شما احتمالا می خواهید بتوانید عکس ها را در یک پیام رسان به اشتراک بگذارید، درست است؟

با این حال، به محض اینکه کاربر دسترسی به عکس های خاص یا کل گالری را می دهد، بدافزار شروع به بررسی تمام عکس هایی می کند که به آن ها دسترسی دارد و به دنبال هر چیز ارزشمندی می گردد.

سرقت داده با کمک هوش مصنوعیبرای شناسایی اطلاعات کیف پول های رمزارز در میان تصاویر معمولی، این بدافزار از یک ماژول استخراج متن از تصویر (OCR) استفاده می کند که بر پایه Google ML Kit (کتابخانه یادگیری ماشین گوگل) توسعه یافته است. این فناوری به بدافزار امکان می دهد تا متن های موجود در تصاویر را شناسایی کرده و داده های حساس را استخراج کند.

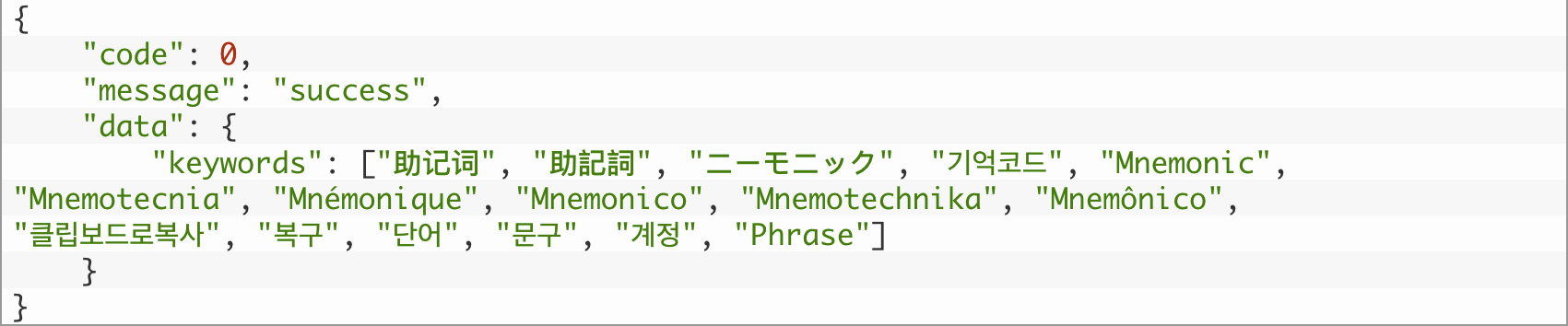

بدافزار اسپارک کت (SparkCat) با توجه به تنظیمات زبانی دستگاه، مدل هایی را دانلود می کند که برای تشخیص متن در زبان های مختلف مانند لاتین، کره ای، چینی یا ژاپنی آموزش دیده اند. پس از شناسایی متن موجود در تصویر، بدافزار آن را با مجموعه ای از قوانین که از سرور فرمان و کنترل دریافت کرده، مقایسه می کند. این قوانین شامل کلمات کلیدی و الگوهای خاصی هستند که به شناسایی اطلاعات حساس کمک می کنند؛ از جمله واژه هایی مانند "Mnemonic" (عبارت بازیابی)، رشته های تصادفی در کدهای پشتیبان، یا ترکیب های متداول کلمات در عبارات بازیابی کیف پول های رمزارز.

در جریان تحلیل این بدافزار، فهرستی از کلمات کلیدی مورد استفاده در جست و جوی OCR را از سرورهای فرمان و کنترل (C2) آن درخواست کردیم. این فهرست نشان می دهد که مهاجمان سایبری به طور خاص به عباراتی که برای بازیابی دسترسی به کیف پول های رمزارز استفاده می شوند - موسوم به عبارت های بازیابی (mnemonics) - علاقه دارند.

این تروجان تمام تصاویری که حاوی متن های ارزشمند هستند را با جزئیات مربوط به متن شناسایی شده و دستگاهی که تصویر از آن دزدیده شده است در سرورهای مهاجمان آپلود می کند.

مقیاس و قربانیان حملهما ۱۰ اپلیکیشن مخرب را در گوگل پلی و ۱۱ اپلیکیشن را در اپ استور شناسایی کردیم. در زمان انتشار این گزارش، تمامی اپلیکیشن های مخرب از این فروشگاه ها حذف شده بودند. مجموع دانلودها از گوگل پلی تنها در زمان تحلیل بیش از ۲۴۲,۰۰۰ عدد بود و اطلاعات به دست آمده از تحلیل داده ها نشان می دهند که همان بدافزار از سایر سایت ها و فروشگاه های اپلیکیشن غیررسمی نیز قابل دسترس بوده است.

در میان اپلیکیشن های آلوده، سرویس های تحویل غذا و پیام رسان های مجهز به هوش مصنوعی در گوگل پلی و اپ استور قرار دارند.

بر اساس دیکشنری های بدافزار اسپارک کت (SparkCat)، این بدافزار به گونه ای "آموزش دیده" است که داده های کاربران را از کشورهای مختلف اروپایی و آسیایی سرقت کند. شواهد نشان می دهند که حملات از حداقل مارس ۲۰۲۴ آغاز شده اند. احتمالا نویسندگان این بدافزار به زبان چینی تسلط دارند - برای جزئیات بیشتر در این زمینه و همچنین جنبه های فنی SparkCat، می توانید گزارش کامل را در سایت Securelist مطالعه کنید.

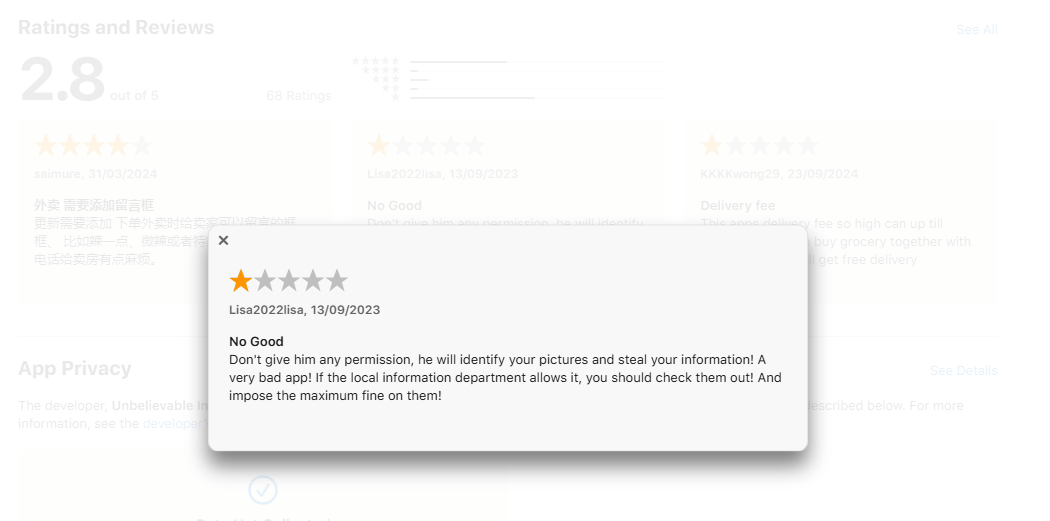

چگونه از تروجان های OCR در امان بمانیممتاسفانه، توصیه قدیمی "فقط اپلیکیشن های دارای رتبه بالا را از فروشگاه های رسمی دانلود کنید" دیگر یک راه حل قطعی نیست - حتی اپ استور نیز اکنون توسط یک بدافزار اطلاعاتی واقعی آلوده شده است و مشابه این اتفاقات بارها در گوگل پلی نیز رخ داده است. بنابراین، باید معیارهای خود را تقویت کنیم: فقط اپلیکیشن هایی را که با هزاران یا بهتر از آن، میلیون ها دانلود، حداقل چند ماه قبل منتشر شده اند، دانلود کنید. همچنین لینک های اپلیکیشن را در منابع رسمی (مانند وب سایت توسعه دهنده) تایید کنید تا از جعلی نبودن آن ها مطمئن شوید و نظرات کاربران، به ویژه نظرات منفی را بخوانید. و البته، حتما یک راهکار امنیتی جامع مانند ایست موبایل سکیوریتی (ESET Mobile Security) یا کسپرسکی اندروید (Kaspersky for Android) را روی تمامی گوشی های هوشمند خود نصب کنید.

بررسی نظرات منفی اپلیکیشن ComeCome در اپ استور می توانست کاربران را از دانلود آن منصرف کند.

همچنین باید در اعطای مجوز به اپلیکیشن های جدید بسیار دقت کنید. پیش از این، این نگرانی بیشتر در مورد تنظیمات "دسترس پذیری" (Accessibility) بود، اما اکنون می بینیم که حتی دسترسی به گالری هم می تواند منجر به سرقت اطلاعات شخصی شود. اگر از قانونی بودن یک اپلیکیشن مطمئن نیستید (برای مثال، یک پیام رسان رسمی نیست و نسخه تغییر یافته آن است)، به آن اجازه دسترسی کامل به تمام عکس ها و ویدیوهای خود را ندهید. فقط در مواقع ضروری دسترسی به عکس های خاص را مجاز کنید.

ذخیره اسناد، رمزهای عبور، اطلاعات بانکی یا عکس های عبارات بازیابی در گالری گوشی هوشمند بسیار ناامن است. علاوه بر بدافزارهایی مانند اسپارک کت (SparkCat)، همیشه این خطر وجود دارد که کسی به تصاویری که ذخیره کرده اید نگاه کند یا به طور تصادفی آن ها را در یک پیام رسان یا سرویس اشتراک گذاری فایل آپلود کنید. چنین اطلاعاتی باید در یک اپلیکیشن اختصاصی ذخیره شود. به عنوان مثال، مدیر رمز عبور کسپرسکی (Kaspersky Password Manager) به شما این امکان را می دهد که نه تنها رمزهای عبور و کدهای احراز هویت دو مرحله ای، بلکه جزئیات کارت های بانکی و اسناد اسکن شده را به صورت امن ذخیره و در تمام دستگاه های خود همگام سازی کنید. کسپرسکی پسورد منیجر، در آنتی ویروس های کسپرسکی پلاس (Kaspersky Plus) و کسپرسکی پریمیوم (Kaspersky Premium) نیز قابل دسترس است.

در نهایت، اگر قبلا یک اپلیکیشن آلوده نصب کرده اید، آن را حذف و تا زمانی که توسعه دهنده نسخه اصلاح شده را منتشر نکرده، از آن استفاده نکنید. در این میان، گالری عکس های خود را به دقت بررسی کنید تا ببینید چه داده هایی ممکن است توسط مجرمان سایبری به دست آمده باشد. رمزهای عبور خود را تغییر دهید و کارت هایی که در گالری ذخیره کرده اید را مسدود کنید. اگرچه نسخه ای که ما از اسپارک کت (SparkCat) کشف کردیم به طور خاص به دنبال عبارات بازیابی کیف پول رمزارز است، اما ممکن است این تروجان مجددا برای سرقت اطلاعات دیگر پیکربندی شود. عبارات بازیابی کیف پول رمزارز، پس از ایجاد، قابل تغییر نیستند. بنابراین، یک کیف پول رمزارز جدید بسازید و تمام دارایی های خود را از کیف پول آسیب دیده به آن منتقل کنید.

1- عبارات بازیابی کیف پول رمزارز، مجموعه ای از کلمات هستند که در زمان ساخت یک کیف پول رمزارز به شما داده می شود. این عبارات کلید دسترسی به دارایی های دیجیتال شما هستند.